2021. 1. 11. 19:26ㆍ문제연습/CTF-D

본 티스토리 블로그는 PC 환경에 최적화되어 있습니다.

모바일 유저분들은 아래 네이버 블로그를 이용해 주세요.

Multimedia) Wota

본 네이버 블로그는 모바일에 최적화되어 있습니다.PC 유저분들은 아래 티스토리 블로그를 이용해 주세요...

blog.naver.com

이번 문제도 역시 파일에 숨겨진 정보를 찾아 내는 스테가노그래피 기법의 문제입니다.

한번 신나게 놀아보도록 하겠습니다.

문제 내용

압축 파일 하나를 던져주고 분석을 진행하라고 하는 것 같습니다.

의도를 모르겠지만 일단 열어 보도록 하겠습니다.

분석

파일 분석)

주어진 파일 암호를 이용해 압축해제하니 다음과 같은 파일이 확인되었습니다.

이 압축파일도 역시 암호가 걸려 있었기에 압축해제가 불가능합니다.

일단 주어진 이미지를 분석하여 실마리를 찾도록 하겠습니다.

일단 파일의 속성 정보와 스트링 추출을 통한 정보가 다음과 같이 출력되었습니다.

일단 파일 제목과 같은 속성 정보 대부분이 어떤 인코딩 과정이나 암호화 과정을 거친 것 같습니다.

파일 설명 부분이 조금 의심스러워서 exif 뷰어로 열어보니 인코딩 되어 있다고 합니다.

헥스 에디터로 열어서 해당 의심 텍스트들을 모두 추출해 보도록 하겠습니다.

- 주제

이제 이들의 텍스트들을 디코딩해 보도록 하겠습니다.

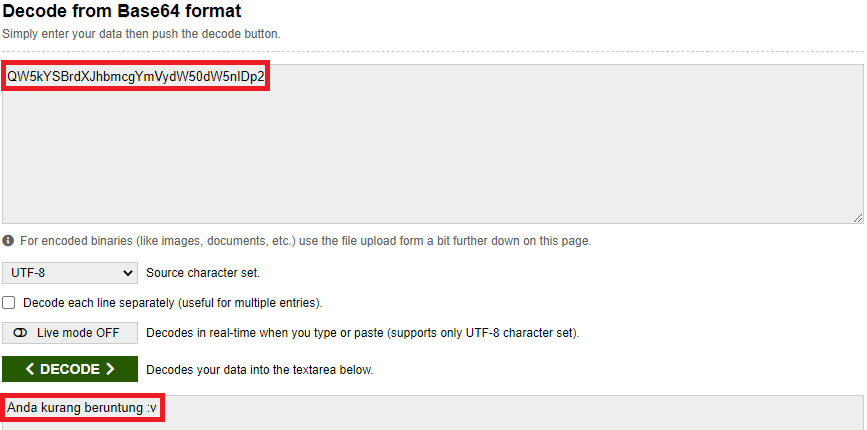

해당 문자열을 디코딩해보니 평문으로 의심되는 데이터가 나온 것 같습니다.

사전에 해당 문자열을 넣어보니 다음과 같이 번역되었습니다.

흠... 일종의 페이크인 듯 합니다.

다른 의심 문자열들도 시도해 보도록 하겠습니다.

- 태그

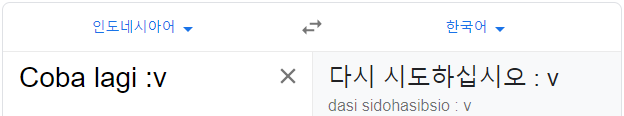

이 평문을 다시 번역기에 돌렸더니 다음과 같은 번역결과가 출력되었습니다.

또 페이크를 건 듯 합니다.

계속해서 탐색해 보도록 하겠습니다.

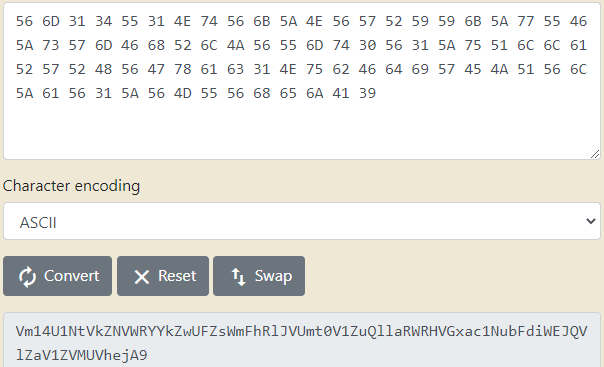

- 설명

이번 의심 텍스들의 형태가 hex여서 이들을 모두 ascii로 한번 변환해 준 뒤

다시 base64로 변환하도록 하겠습니다.

base64 decoding

- 1차 시도 -

Vm14U1NtVkZNVWRYYkZwUFZsWmFhRlJVUmt0V1ZuQllaRWRHVGxac1NubFdiWEJQVlZaV1ZVMUVhejA9

-> VmxSSmVFMUdXbFpPVlZaaFRURktWVnBYZEdGTlZsSnlWbXBPVVZWVU1Eaz0=

- 2차 시도 -

VmxSSmVFMUdXbFpPVlZaaFRURktWVnBYZEdGTlZsSnlWbXBPVVZWVU1Eaz0=

-> VlRJeE1GWlZOVVZhTTFKVVpXdGFNVlJyVmpOUVVUMDk=

- 3차 시도 -

VlRJeE1GWlZOVVZhTTFKVVpXdGFNVlJyVmpOUVVUMDk=

-> VTIxMFZVNUVaM1JUZWtaMVRrVjNQUT09

- 4차 시도 -

VTIxMFZVNUVaM1JUZWtaMVRrVjNQUT09

-> U210VU5EZ3RTekZ1TkV3PQ==

- 5차 시도 -

U210VU5EZ3RTekZ1TkV3PQ==

-> SmtUNDgtSzFuNEw=

- 6차 시도 -

SmtUNDgtSzFuNEw=

-> JkT48-K1n4L

- 7차 시도 -

JkT48-K1n4L

-> &Dⵟ

흠... 7차 시도에서 이상한 문자열이 출력되었습니다.

비밀번호로 사용할 만한 부분은 6차 시도 부분이 가장 유력한 것 같습니다.

한번 암호 입력 시도해 보도록 하겠습니다.

압축해제가 성공 하였습니다.

이제 저 의문의 파일을 분석해 보도록 하겠습니다.

일단 파일 확장자 정보가 없으므로 바로 헥스에디터로 열어 보도록 하겠습니다.

flag : D3v1-Kin4L-pUtRI

성공적으로 문제를 풀어 냈습니다.

문제를 풀면서 느끼는 점이지만 포렌식 CTF는 경험이 정말 중요한 것 같습니다.

다음시간에도 이어서 문제를 풀어 보도록 하겠습니다.

이상 ICMP였습니다!

'문제연습 > CTF-D' 카테고리의 다른 글

| Multimedia) 내 친구 Mich는 이 멋진 튤립… (0) | 2021.01.13 |

|---|---|

| Multimedia) 저는 이 파일이 내 친구와… (0) | 2021.01.12 |

| Memory) GrrCON 2015 #1 (0) | 2021.01.01 |

| Multimedia) 원래 의미가 없는 것들도... (0) | 2020.12.28 |

| Multimedia) splitted (0) | 2020.12.26 |